技術(shù)的不斷進步,在為人們創(chuàng)造更多便利的同時,也讓助長了網(wǎng)絡(luò)犯罪活動,網(wǎng)絡(luò)安全威脅在不斷演變。本文將結(jié)合多篇近期的網(wǎng)絡(luò)安全報告,從當前全球網(wǎng)絡(luò)安全態(tài)勢,包括關(guān)鍵技術(shù)發(fā)展、威脅行為者活動、以及網(wǎng)絡(luò)安全防御策略,分析網(wǎng)絡(luò)安全的現(xiàn)狀,探討未來可能面臨的挑戰(zhàn)。

在CYBEREDGE的2024年《網(wǎng)絡(luò)威脅防御報告》指出,在過去的一年中,有82% 的機構(gòu)或組織去年至少遭受了一次成功的網(wǎng)絡(luò)攻擊,在支付贖金的勒索軟件受害者中,只有 57% 恢復(fù)了他們的資料,86% 的安全團隊面臨技能短缺,各公司或組織2024年的安全預(yù)算增長了5.7%

IDC通過對全球500多位安全和IT運營領(lǐng)導(dǎo)者展開調(diào)研,了解到當前企業(yè)對現(xiàn)代安全威脅的看法和實現(xiàn)網(wǎng)絡(luò)彈性的方法。其中61%的受訪者認為由于攻擊日益精進,在未來12個月內(nèi)“可能”或“非常可能”發(fā)生數(shù)據(jù)丟失。受訪者認為本地工作負載比云工作負載更易受到攻擊。

IBM發(fā)布的《2024年資料泄露成本報告》指出:2023年 3 月至2024 年 2 月間全球 604 家機構(gòu)的資料泄露事件,這些數(shù)據(jù)泄露事件的平均成本在2024 年創(chuàng)下 488 萬美元的新高,同比增加 10%。這是自 2020 年以來資料泄露成本增幅最大的一年。70%的受訪企業(yè)表示,資料泄露造成了重大或非常重大的損失。

CertiK公布的數(shù)據(jù)顯示,在2024年第二季度,共發(fā)生了184起鏈上安全事件,損失金額達到6.88億美元,與2024年第一季度相比,損失金額增加了37%。其中,釣魚攻擊最為嚴重,造成了4.33億美元的損失;私鑰泄露事件緊隨其后,共造成1.7億美元的損失。以太坊受到的打擊最為嚴重,83起事件共造成了1.7億美元的損失。盡管發(fā)生了這些安全漏洞,但最終有9,900余萬美元的資金被追回,使得該季度最終的實際損失為5.89億美元。

這表明網(wǎng)絡(luò)安全造成的損失正在擴大。

一. 當前網(wǎng)絡(luò)安全威脅態(tài)勢

1.AI技術(shù)的快速發(fā)展與安全挑戰(zhàn)

隨著人工智能、區(qū)塊鏈和量子計算等新技術(shù)的快速發(fā)展,網(wǎng)絡(luò)安全問題日益凸顯。這些技術(shù)在推動社會進步的同時,也為網(wǎng)絡(luò)犯罪分子提供了新的攻擊手段。例如,生成式人工智能(GenAI)技術(shù)被用于創(chuàng)建深度偽造內(nèi)容,進行精準的網(wǎng)絡(luò)釣魚攻擊。

網(wǎng)絡(luò)犯罪組織利用GenAI實施誘騙用戶信息:利用 AI 生成高度逼真、針對性強的釣魚郵件。這些郵件在內(nèi)容上與正常的業(yè)務(wù)郵件或個人通信極為相似,無論是語言表達、格式還是語氣都很難讓收件人察覺出異常。例如,AI 可以根據(jù)目標用戶的興趣愛好、工作領(lǐng)域等信息,生成與之相關(guān)的郵件主題和內(nèi)容,誘導(dǎo)用戶點擊郵件中的鏈接或下載附件,從而獲取用戶的敏感信息,如賬號密碼、銀行卡號等。

借助 AI 生成圖片、視頻、音頻等多媒體內(nèi)容來欺騙用戶,利用 AI 合成逼真的語音信息,模仿主管、同事、客服等的聲音,通過電話或語音信息進行詐騙。

此外,AI技術(shù)還被訓(xùn)練用來破解密碼與身份驗證,尋找系統(tǒng)漏洞與弱點以及實施深度偽造攻擊,利用 AI 技術(shù)生成虛假的身份信息,包括頭像、個人資料、社交網(wǎng)絡(luò)動態(tài)等,以此來偽裝成合法的用戶或機構(gòu)。黑客可以利用這些偽造的身份在網(wǎng)絡(luò)上進行社交工程攻擊,獲取他人的信任,進而竊取敏感信息或進行其他惡意活動。

2.勒索軟件與針對性攻擊的增加

勒索軟件攻擊者正在利用自動化、人工智能(AI)和超大規(guī)模云系統(tǒng)來擴大攻擊規(guī)模和提高盈利能力。在近一年的各種報告中,勒索軟件攻擊的頻率和規(guī)模都在上升,針對關(guān)鍵基礎(chǔ)設(shè)施的攻擊可能導(dǎo)致災(zāi)難性后果。針對性攻擊,如高級持續(xù)性威脅(APT)攻擊,變得更加復(fù)雜且隱蔽,對特定行業(yè)或組織構(gòu)成嚴重威脅。

微軟的《2023年數(shù)字防御報告》(Microsoft Digital Defense Report 2023)指出:勒索軟件運營商越來越多地采用手動加密和數(shù)據(jù)泄露技術(shù),以隱藏他們的蹤跡。80-90%的成功勒索軟件入侵源自未管理的設(shè)備。針對中小企業(yè)的針對性勒索軟件攻擊增加了200%以上。

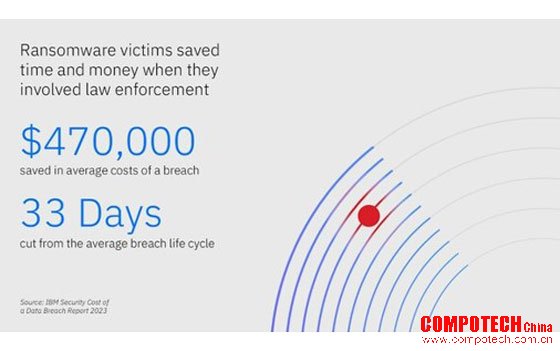

2023年IBM《資料泄露成本報告》(Cost of Data Breach Report)報告發(fā)現(xiàn),人工智能及自動化讓數(shù)據(jù)泄露處理周期縮短了108天; 未尋求法律說明的勒索軟件受害者平均遭受47萬 美元的額外損失; 只有三分之一的企業(yè)能夠依靠自身檢測到漏洞。2023年全球數(shù)據(jù)泄露的平均成本達到445萬美元,創(chuàng)該報告有史以來以來最高記錄,也較過去3年均值增長了15%。同一時期內(nèi),檢測安全漏洞和漏洞惡化帶來的安全成本上升了42%,占安全漏洞總成本的比值也來到史上最高。

一些被研究組織在遭勒索軟件攻擊后仍不愿與執(zhí)法部門接觸,因為他們擔心這只會使情況變得復(fù)雜。今年,IBM《資料泄露成本報告》首次深入研究了這個情況,并證明,結(jié)論與擔憂的恰恰相反。無執(zhí)法部門介入的情況下,被攻擊組織的數(shù)據(jù)泄露生命周期比有執(zhí)法組織介入的情況平均長 33 天。而這種"沉默"意味著巨大的代價。研究表明,相比采取法律行動的勒索軟件受害者,未采取法律行動的受害者平均要承受高出 47 萬美元的資料泄露成本。

圖:勒索軟件受害者在涉及執(zhí)法時節(jié)省了時間和金錢 圖片來源:IBM

趨勢科技(Trend)在2024年上半年的報告指出,銀行、科技與政府機關(guān)是今年上半年遭勒索病毒攻擊最多的前三大產(chǎn)業(yè),而即便全球執(zhí)法機關(guān)2月成功瓦解LockBit的攻擊行動,LockBit仍是上半年檔案偵測數(shù)量最多的勒索病毒,偵測數(shù)量超過其他勒索病毒家族的一半以上。趨勢科技提醒,勒索病毒集團仍不斷地演變,試圖采用各種不同的攻擊手法、技巧與程序(TTP)來進行突破防線、長期潛伏受害者系統(tǒng)、存取登入憑證等動作以竊取數(shù)據(jù)、操作加密勒索任務(wù)。

3.物聯(lián)網(wǎng)設(shè)備的安全風(fēng)險

物聯(lián)網(wǎng)(IoT)設(shè)備的廣泛部署帶來了新的安全挑戰(zhàn)。這些設(shè)備往往安全防護不足甚至沒有防御機制的狀態(tài),很容易成為攻擊者的主要目標。從路由器、攝像頭到工業(yè)物聯(lián)網(wǎng)邊緣設(shè)備,IoT設(shè)備的安全性問題日益突出。

很多物聯(lián)網(wǎng)設(shè)備由于尺寸功耗的限制,因此在軟硬件安全防護、通信方式、數(shù)據(jù)傳輸方面相對薄弱,甚至很多部署在邊遠地區(qū)的物聯(lián)網(wǎng)設(shè)備,面對物理攻擊也無法做出有效應(yīng)對。

最近的研究估計,當今企業(yè)平均擁有 3,000 多臺互聯(lián)的物聯(lián)網(wǎng)設(shè)備,而 2020 年只有不到 700 臺。這種快速增長是由多種因素推動的,包括傳感器成本的下降以及低功耗連接選項(如低功耗藍牙和 LoRa)的激增。最近的研究還預(yù)測,未來幾年互聯(lián)物聯(lián)網(wǎng)設(shè)備的數(shù)量將繼續(xù)增加,到 2025 年,平均每個企業(yè)將超過 9,000 臺。

隨著IT與OT進一步融合,企業(yè)物聯(lián)網(wǎng)資產(chǎn)與漏洞管理、威脅檢測與事件響應(yīng)難度不斷加大。供應(yīng)鏈攻擊、地緣政治沖突、國家黑客與APT組織對工業(yè)物聯(lián)網(wǎng)和關(guān)鍵基礎(chǔ)設(shè)施的威脅不斷增長。

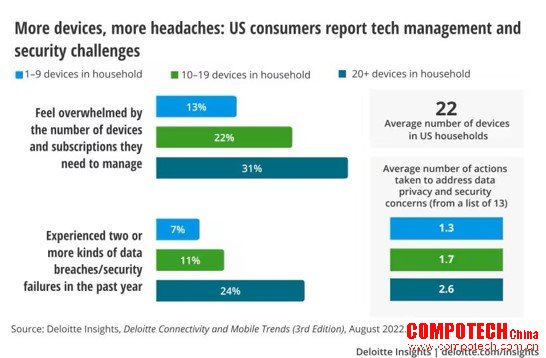

根據(jù) Deloitte 的連接和移動趨勢 (CMT) 調(diào)查,隨著物聯(lián)網(wǎng)的不斷擴展,平均每個家庭擁有 22 臺智慧設(shè)備,保護這些設(shè)備的挑戰(zhàn)變得越來越復(fù)雜。

圖:德勤研究報告指出 物聯(lián)網(wǎng)設(shè)備的迅速普及使得其安全問題變得復(fù)雜 圖片來源:deloitte.com

2024年,物聯(lián)網(wǎng)安全威脅焦點將向邊緣轉(zhuǎn)移,經(jīng)常被忽視的邊緣設(shè)備(包括防火墻、路由器、VPN、交換機、多任務(wù)器和網(wǎng)關(guān)等)正在成為勒索軟件和APT組織的熱門目標。(物聯(lián)網(wǎng))邊緣設(shè)備面臨獨特的網(wǎng)絡(luò)安全挑戰(zhàn),因為黑客將更多地利用零日漏洞來實現(xiàn)長期駐留和訪問,而且這些邊緣設(shè)備與傳統(tǒng)網(wǎng)絡(luò)組件不同,難以通過部署IDS/IPS進行入侵檢測。

4.網(wǎng)絡(luò)安全防御能力不足

盡管2024年企業(yè)和機構(gòu)的平均 IT 安全預(yù)算增長了 5.7%,而且6成以上的公司配備了具有安全背景的董事會成員,但是這些投入仍顯不足。安全漏洞未及發(fā)現(xiàn),即便發(fā)現(xiàn)也需要花費較長事件來修復(fù)。

以云端應(yīng)用為例,40% 的安全應(yīng)用程序和服務(wù)通過云部署。企業(yè)的上云速度正在加快。到2025年,企業(yè)和機構(gòu)的云端市場預(yù)計將從2021年的3,700億美元增長至8,300億美元。威脅者往往會利用云中的常見問題發(fā)動入侵,例如配置錯誤、憑證弱、身份驗證不足、漏洞未修復(fù)、惡意OSS資源包等。

派拓網(wǎng)絡(luò)副總裁兼亞太及日本地區(qū)首席安全官Sean Duca表示:“云技術(shù)的發(fā)展日趨成熟。但隨著云使用量不斷上漲,威脅者也變得更加狡猾和強大,他們會利用隱藏的薄弱環(huán)節(jié)和漏洞實施攻擊。云對象存儲服務(wù)的大范圍采用加劇了企業(yè)的安全緊張態(tài)勢,使攻擊者能夠更快、更輕易地入侵共享軟件供應(yīng)鏈,同時伏擊大量受害者。云給威脅者提供了可乘之機——一旦管理不當,企業(yè)就會暴露于風(fēng)險之中。因此,企業(yè)需要采取全面的平臺策略,在云環(huán)境被入侵之前實時發(fā)現(xiàn)和消滅威脅。”

而Palo Alto Networks(派拓網(wǎng)絡(luò))的研究發(fā)現(xiàn),受害者企業(yè)的安全團隊平均需要145個小時(6天)解決一個警報,這給給潛在攻擊者留下了大量可乘之機。

此外,安全意識和培訓(xùn)的缺乏也使得員工容易成為釣魚攻擊等社會工程學(xué)攻擊的目標。遠程工作的增加也帶來了新的安全風(fēng)險,如對VPN、RDP等遠程訪問技術(shù)的依賴。

根據(jù)Gartner的報告,2022年82%的資料泄露是“員工不安全或疏忽行為造成的”,三分之一的成功網(wǎng)絡(luò)攻擊來自影子IT,給企業(yè)造成數(shù)百萬美元的損失。而影子AI正在加速放大這種“人為因素”產(chǎn)生的威脅。

根據(jù)The Conference Board的一項調(diào)查,56%的北美企業(yè)員工在工作中使用生成式AI,但只有26%的企業(yè)制定了明確的生成式AI使用政策。在沒有制訂AI政策的企業(yè)中,使用影子AI的員工中只有40%向主管如實匯報。

很多公司都在嘗試限制或規(guī)范員工在工作中使用生成式AI的行為。但是,在提高生產(chǎn)力的需求刺激下,多達30%的員工在沒有IT部門的許可,不計后果地使用生成式AI,也就是所謂的影子AI,這些AI工具在給使用者帶來便利的同時,也是攻擊者手中的利器。

二.未來網(wǎng)絡(luò)安全挑戰(zhàn)

生成式AI應(yīng)用如火如荼的大型語言模型,在激發(fā)生產(chǎn)力的同時也被網(wǎng)絡(luò)犯罪分子濫用進行正在成為攻擊的武器。

GPT-4、Claude和PaLM2等領(lǐng)先的大語言模型在生成連貫文本、回答復(fù)雜查詢、解決問題、編碼和許多其他自然語言任務(wù)方面取得了突破性的進展,讓威脅者發(fā)現(xiàn)了一種經(jīng)濟高效的工具,使用這項工具,威脅者們無需大量專業(yè)知識、時間和資源就可發(fā)動大規(guī)模針對性攻擊。

2023年,F(xiàn)raudGPT和WormGPT等武器化的惡意大語言模型工具已經(jīng)在網(wǎng)絡(luò)犯罪網(wǎng)絡(luò)中占據(jù)主導(dǎo)地位,用于自動化創(chuàng)建網(wǎng)絡(luò)釣魚電子郵件、假冒網(wǎng)頁以及能夠逃避檢測的惡意軟件,使得大規(guī)模網(wǎng)絡(luò)釣魚活動變得更便宜且更容易實施。根據(jù)CrowdStrike的報導(dǎo),惡意大語言模型已經(jīng)成為暗網(wǎng)最暢銷的黑客工具,吸引了數(shù)以千計的不法分子。

惡意大語言模型應(yīng)用極大地降低了網(wǎng)絡(luò)犯罪的門坎并極大提高攻擊效率和成功率,預(yù)計2024年惡意大語言模型工具的開發(fā)和濫用將加速,惡意軟件的數(shù)量將以前所未有的速度增加。

圖:惡意軟件家族區(qū)域流行度排行榜 圖片來源:fortinet.com

Fortinet發(fā)布《2024 年網(wǎng)絡(luò)威脅趨勢預(yù)測報告》預(yù)測高級持續(xù)性網(wǎng)絡(luò)犯罪變得更加復(fù)雜且更具針對性、網(wǎng)絡(luò)犯罪集團之間的“地盤爭奪戰(zhàn)”愈加激烈以及AI應(yīng)用于攻擊戰(zhàn)術(shù)的巨大變革。

趨勢 1:Attack Playbook再升級

隨著越來越多的網(wǎng)絡(luò)犯罪分子發(fā)起勒索軟件攻擊,以期獲得豐厚回報,攻擊者也將更精密、更復(fù)雜的攻擊技術(shù)滲透網(wǎng)絡(luò),攻勢愈發(fā)猛烈。我們預(yù)測2024年網(wǎng)絡(luò)犯罪分子將更加猖狂,且抱著“要么出眾,要么出局”的心態(tài),爭相擴大目標列表和Attack Playbook (攻擊預(yù)定步驟和策略)。而且,不法分子還將繼續(xù)追逐“高額獲利”,將攻擊目標轉(zhuǎn)向醫(yī)療保健、公用事業(yè)、制造業(yè)和金融業(yè)等關(guān)鍵基礎(chǔ)設(shè)施行業(yè),試圖挖掘成功入侵后可對社會產(chǎn)生重大不利影響的目標。除了將目光投向更高價值目標外,攻擊者還將升級現(xiàn)有戰(zhàn)術(shù),其Attack Playbook將變得更加激進和更具破壞性,攻擊手段將從數(shù)據(jù)加密轉(zhuǎn)為拒絕服務(wù)和敲詐勒索。

趨勢 2:零日威脅更易獲利

隨著組織不斷擴大其賴以支持日常業(yè)務(wù)運營的平臺、應(yīng)用程序和技術(shù)的數(shù)量,犯罪分子在發(fā)現(xiàn)和利用軟件漏洞方面得以獲得無數(shù)可乘之機。對于攻擊者而言,發(fā)現(xiàn)新的零日威脅非常有利可圖。鑒于這類漏洞的高價值屬性,F(xiàn)ortinet預(yù)測許多零日漏洞不會被公開披露。可以預(yù)見,未公開披露的零日漏洞對攻擊者而言更具價值,因為攻擊者可通過利用多數(shù)人未發(fā)現(xiàn)的零日漏洞勒索更多的不義之財,這意味著安全團隊需時刻保持高度警惕,沉著布防洶涌而來的零日漏洞攻擊。與此同時,組織不應(yīng)忽視“N-days”漏洞,應(yīng)將其視為仍具有攻擊性的零日漏洞。Fortinet預(yù)測,CaaS 小區(qū)將出現(xiàn)“零日經(jīng)紀人”,即一類在暗網(wǎng)上向多個買家兜售零日漏洞的網(wǎng)絡(luò)犯罪集團。“零日經(jīng)紀人”的興起將成為網(wǎng)絡(luò)犯罪分子擴展攻勢的有效路徑,并通過更協(xié)同配合的攻擊活動挖掘更廣泛的攻擊面。

趨勢 3:內(nèi)部威脅持續(xù)上升

為有效應(yīng)對不斷演進的威脅態(tài)勢,許多組織正著手升級安全控制措施,并采用新技術(shù)和新流程強化防御機制。這些效能增強的控制機制,使攻擊者從目標組織內(nèi)部招募人員協(xié)助其完成初始訪問。例如,網(wǎng)絡(luò)犯罪分子可輕易使用生成式AI,克隆高管或授信人員的聲音,繼而利用這些偽造錄音,迫使毫無戒心的目標執(zhí)行命令、泄露密碼或數(shù)據(jù)甚至進行資金轉(zhuǎn)賬。我們預(yù)測,招募即服務(wù)模式將發(fā)展為下一個新趨勢,說明攻擊者獲得更多信息以分析其潛在攻擊目標。

趨勢 4:事件驅(qū)動成為新一波攻擊浪潮

2024 年攻擊者將聚焦更具針對性和事件驅(qū)動性的攻擊機遇,例如2024 年巴黎奧運會。過去,不少攻擊者曾試圖破壞重大事件或利用地緣事件發(fā)動攻擊,但如今,網(wǎng)絡(luò)犯罪分子可使用全新工具,尤其是生成式AI,助其達成不法目的。即將舉辦的巴黎奧運會的與會者和觀眾可能遭遇來自“鐵粉”的騙局轟炸。隨著各大賽事越來越依賴各項技術(shù)進行比賽計時、賽事管理和轉(zhuǎn)播,相關(guān)賽事系統(tǒng)可能淪為攻擊者的靶標。

趨勢 5:縮小 TTP 攻擊范圍

攻擊者將不可避免地繼續(xù)擴大其用以入侵目標的策略、技術(shù)和戰(zhàn)術(shù)(TTP)集。然而,通過縮小攻擊范圍并找到破壞這些活動的方法,防御者可搶占先機。

Crowdstrike在《2024年全球網(wǎng)絡(luò)安全威脅報告》中指出,CrowdStrike CAO觀察到APT攻擊者在有針對性的入侵、電子犯罪和黑客行動領(lǐng)域以前所未有的隱蔽方式開展行動。2023年,在地緣政治沖突(即俄羅斯-烏克蘭和以色列-哈馬斯沖突)引發(fā)了大量有針對性的入侵和黑客網(wǎng)絡(luò)活動,特別是對伊朗關(guān)系和俄羅斯關(guān)系的攻擊者。2024年,這些沖突和其他備受矚目的沖突仍將是黑客活動的重要驅(qū)動因素。除了與以色列-哈馬斯沖突相關(guān)的網(wǎng)絡(luò)活動外,伊朗的攻擊者一直在攻擊電信組織,這一趨勢在2024年可能會繼續(xù)。俄羅斯的攻擊者也繼續(xù)以烏克蘭、北約成員國和伙伴國為目標。可以肯定,他們將在2024年繼續(xù)在這些地區(qū)開展情報收集行動和信息運營工作。

國家支持的APT集團一直在探索新的方法、潛入連網(wǎng)絡(luò)由器甚至利用全球事件議題來變換其發(fā)展攻擊的工具和手法,擴大攻擊范圍。他們會使用更復(fù)雜的工具和技術(shù),如定制植入物和零日漏洞的快速利用。這些行為者通常擁有更多的資源和更高級的技術(shù),使得防御更加困難。俄羅斯、伊朗和北韓等國家的行為者繼續(xù)提高他們的網(wǎng)絡(luò)攻擊能力。網(wǎng)絡(luò)雇傭兵市場擴張可能破壞更廣泛的在線環(huán)境。

APT攻擊:高級持續(xù)性威脅(Advanced Persistent Threat,APT),又叫高級長期威脅,是一種復(fù)雜的、持續(xù)的網(wǎng)絡(luò)攻擊,包含三個要素:高級、長期、威脅。高級是指執(zhí)行APT攻擊需要比傳統(tǒng)攻擊更高的定制程度和復(fù)雜程度,需要花費大量時間和資源來研究確定系統(tǒng)內(nèi)部的漏洞;長期是為了達到特定目的,過程中“放長線”,持續(xù)監(jiān)控目標,對目標保有長期的訪問權(quán);威脅強調(diào)的是人為參與策劃的攻擊,攻擊目標是高價值的組織,攻擊一旦得手,往往會給攻擊目標造成巨大的經(jīng)濟損失或政治影響,乃至于毀滅性打擊。比較知名的案例有: 2010年,Stuxnet病毒成功攻擊了伊朗核設(shè)施的離心機,導(dǎo)致大量設(shè)備報廢;2014年,索尼影業(yè)遭受來自朝鮮的APT攻擊,大量資料被刪除和泄露;2020年,SolarWinds供應(yīng)鏈被植入惡意代碼,導(dǎo)致多個美國政府部門和大型企業(yè)遭受攻擊,美國政府認為是俄羅斯情報機構(gòu)所為。

三.小結(jié)

網(wǎng)絡(luò)安全是一個不斷變化的領(lǐng)域,需要持續(xù)的創(chuàng)新和合作來應(yīng)對日益復(fù)雜的威脅。必須投資于先進的技術(shù),如AI和零信任架構(gòu),并加強跨部門合作,以確保數(shù)字環(huán)境的安全和韌性。同時,隨著網(wǎng)絡(luò)犯罪的規(guī)模化和新興網(wǎng)絡(luò)威脅的快速增長,防御者將面臨前所未有的艱巨挑戰(zhàn)。根據(jù)Cybersecurity Ventures的預(yù)測,到2024年底,網(wǎng)絡(luò)攻擊給全球經(jīng)濟造成的損失預(yù)計將高達10.5萬億美元。這意味著,2024年全球網(wǎng)絡(luò)犯罪造成的損失有望首次突破10萬億美元大關(guān),網(wǎng)絡(luò)犯罪已經(jīng)成為“GDP”增速驚人的全球另一大“經(jīng)濟體”。面對復(fù)雜動態(tài)且不斷惡化的威脅態(tài)勢,如何進行威脅預(yù)測和優(yōu)先級排序成為從政府、企業(yè)到個人風(fēng)險管理的頭號議題。我們需要更為先進的工具,并且不斷評估和更新其安全策略,以應(yīng)對這些不斷變化的威脅。

IBM商業(yè)價值研究院最新報告顯示,全球僅 24% 的生成式 AI 計劃獲得了保護,隨著全球網(wǎng)絡(luò)攻擊面不斷擴大,網(wǎng)絡(luò)安全人員面臨巨大挑戰(zhàn)。世界經(jīng)濟論壇預(yù)測,到 2030年,全球網(wǎng)絡(luò)安全人員的缺口可能達到 8500 萬人,這一短缺將進一步推高資料泄露成本。資源緊張的安全團隊將越來越多地轉(zhuǎn)向以 AI 為特色的安全技術(shù),以加強網(wǎng)絡(luò)防御能力,最大限度地減少被成功攻擊的影響。

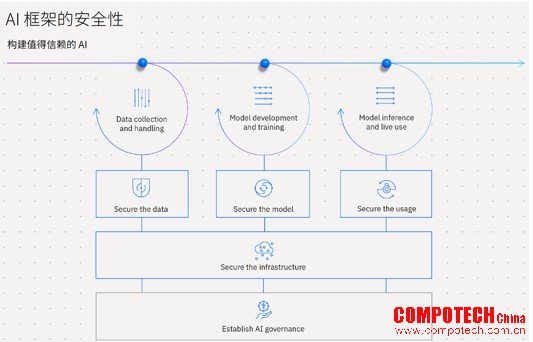

圖:AI框架的安全性 圖片來源:ibm.com

AI框架的安全性 構(gòu)建值得信賴的AI

人工智能驅(qū)動的預(yù)防工作正在取得成效。超過6成的企業(yè)和更多機構(gòu)正在其安全運營中心(SOC)中部署安全人工智能和自動化技術(shù)。當用戶在預(yù)防階段廣泛使用 AI 和自動化工具,其平均數(shù)據(jù)泄露成本與未使用這些技術(shù)的組織相比要少 220 萬美元,這表明 AI 和自動化技術(shù)有助于加速威脅緩解和補救,為防御者爭取更多時間。

如Gartner所說:GenAI引發(fā)短期疑慮,但同時也點燃了長期希望。

參考資料:

Gartner:2024年網(wǎng)絡(luò)安全重要趨勢

Crowdstrike:2024年全球網(wǎng)絡(luò)安全威脅報告

2023 Microsoft 數(shù)位防御報告

CyberEdge:2024網(wǎng)絡(luò)威脅防御報告

Fortinet:2023年下半年全球威脅態(tài)勢研究報告

IBM:生成式AI時代的網(wǎng)絡(luò)安全

趨勢科技2024上半年資安總評報告

本月熱點 HOME

欄目熱點 HOME

- 業(yè)界資訊

是德科技 FieldFox 手持式分析儀配合 VDI 擴頻模塊,實現(xiàn)毫米波分析功能

是德科技 FieldFox 手持式分析儀配合 VDI 擴頻模塊,實現(xiàn)毫米波分析功能 -

業(yè)界資訊

ELARIS與泉州大學(xué)達成突破性合作,共同推廣智能駕駛技術(shù)

12-19 -

業(yè)界資訊

全球大賽再奪殊榮,晶泰科技 AI+量子物理技術(shù)再解行業(yè)難題

12-20 -

業(yè)界資訊

香港生產(chǎn)力促進局2021年「成就智上」年度主題

02-28 -

業(yè)界資訊

黑芝麻智能發(fā)布華山A2000家族芯片平臺,打造全場景通識智駕標桿

12-31 -

業(yè)界資訊

黑芝麻智能發(fā)布華山A2000家族芯片平臺,打造全場景通識智駕標桿

12-31